1. Что такое Wi-Fi

2. Стандарты беспроводных сетей

3. Безопасность беспроводных сетей

4. Дополнительные методы защиты

Что такое Wi-Fi

Wi-Fi - стандарт на оборудование для широкополосной радиосвязи, предназначенной для организации локальных беспроводных сетей Wireless LAN. Установка таких сетей рекомендуется там, где развёртывание кабельной системы невозможно или экономически нецелесообразно, а также очень удобно и избавляет от лишних проводов. Благодаря функции хендовера пользователи могут перемещаться между точками доступа по территории покрытия сети Wi-Fi без разрыва соединения. Разработан консорциумом Wi-Fi Alliance на базе стандартов IEEE 802.11.

Схема Wi-Fi сети содержит точку доступа и клиента или множество клиентов. Точка доступа передаёт свой SSID (англ. Service Set IDentifier, Network name - идентификатор сети, сетевое имя) с помощью специальных пакетов, называемых сигнальными пакетами, передающихся каждые 100 мс. Сигнальные пакеты передаются на скорости 1 Mбит/с и обладают малым размером, поэтому они не влияют на характеристики сети. Зная параметры сети (то есть SSID), клиент может выяснить, возможно ли подключение к данной точке доступа. Программа, встроенная в Wi-Fi карту клиента, также может влиять на подключение. При попадании в зону действия двух точек доступа с идентичными SSID программа может выбирать между ними на основании данных об уровне сигнала.

Стандарты беспроводных сетей

На данный момент существуют несколько стандартов Wi-Fi – это 802.11a, 802.11b, 802.11g, 802.11n, 802.11i, 802.11ac. Из них в России используются четыре: 802.11b и 802.11g, 802.11a, 802.11n. Все они с друг другом совместимы, отличие в скорости передачи данных.

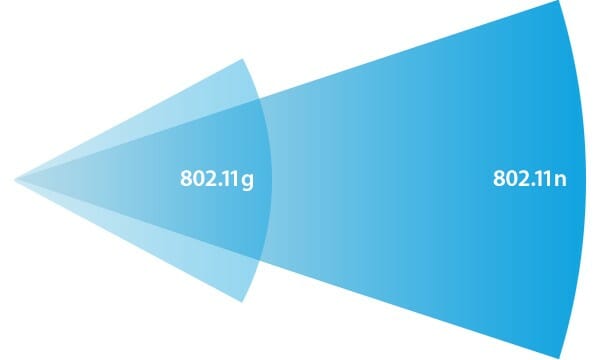

Стандарт IEEE 802.11n был утверждён 11 сентября 2009 года. Его применение позволяет повысить скорость передачи данных практически вчетверо по сравнению с устройствами стандартов 802.11g (максимальная скорость которых равна 54 Мбит/с), при условии использования в режиме 802.11n с другими устройствами 802.11n. Теоретически 802.11n способен обеспечить скорость передачи данных до 600 Мбит/с. С 2011 по 2013 разрабатывался стандарт IEEE 802.11ac. Скорость передачи данных при использовании 802.11ac может достигать нескольких Гбит/с. 27 июля 2011 года Институт инженеров электротехники и электроники (IEEE) выпустил официальную версию стандарта IEEE 802.22. Системы и устройства, поддерживающие этот стандарт, позволят передавать данные на скорости до 22 Мбит/с в радиусе 100 км от ближайшего передатчика.

Новейшая технология разработаная на сегодня, однако трудно реализуема в повседневной жизни, так называемая Li-Fi. Информация в Li-Fi передается незаметными для человеческого глаза вспышками света, которые, в свою очередь, генерируются самыми обычными светодиодными лампами, используемыми нами для освещения. В итоге достигнута передача данных на скорости в 10 гигабит в секунду. Данные передаются светом, что на данный момент делает их перехват невозможным. Кроме того, Li-Fi может быть использован в местах, где связь может быть заглушена излучением от какого-либо оборудования (в больницах и т. д.). Основной недостаток Li-Fi - в самой сути технологии. Передача при помощи светового сигнала подразумевает нахождение передатчика и приемника в прямой видимости друг друга (через непрозрачную поверхность такой сигнал уже не передать).

802.11b - Скорость: 11 Mbps; Радиус действия: 50 м; Протоколы обеспечения безопасности: WEP; Уровень безопасности: низкий.

Это первый беспроводной стандарт появившийся в России и применяемый повсеместно до сих пор. Скорость передачи довольно невысокая, а безопасность находиться на довольно низком уровне. При желании злоумышленнику может потребоваться меньше часа для расшифровки ключа сети и проникновения в вашу локальную сеть. Для защиты используется протокол WEP, который охарактеризовал себя не с лучшей стороны и был взломан несколько лет назад. Мы рекомендуем не применять данных стандарт не дома ни тем более в корпоративных вычислительных сетях. Исключение может составлять те случаи, когда оборудование не поддерживает другой, более защищенный стандарт.

802.11g - Скорость: 54 Mbps, до 125 Mbps; Радиус действия: 50 м; Протоколы обеспечения безопасности: WEP, WPA, WPA2; Уровень безопасности: высокий.

Это более продвинутый стандарт, пришедший на смену 802.11b. Была увеличена скорость передачи данных почти в 5 раз, и теперь она составляет 54 Mbps. При использовании оборудования поддерживающего технологии superG* или True MIMO* предел максимально достижимой скорости составляет 125 Mpbs. Возрос и уровень защиты: при соблюдении всех необходимых условий при правильной настройке, его можно оценить как высокий. Данный стандарт совместим с новыми протоколами шифрования WPA и WPA2*. Они предоставляют более высокий уровень защиты, нежели WEP. О случаях взлома протокола WPA2* пока не известно.

802.11i - Скорость: 125 Mbps; Радиус действия: 50 м; Протоколы обеспечения безопасности: WEP, WPA, WPA2; Уровень безопасности: Высокий

Это новый стандарт, внедрение которого только начинается. В данном случае непосредственно в сам стандарт встроена поддержка самых современных технологий, таких как True MIMO и WPA2. Поэтому необходимость более тщательного выбора оборудования отпадает. Планируется, что это стандарт придет на смену 802.11g и сведет на нет все попытки взлома.

802.11n - Скорость: до 540 Mbps; Протоколы обеспечения безопасности: WEP, WPA, WPA2; Уровень безопасности: Высокий.

Будущий стандарт, разработки которого ведутся в данный момент. Этот стандарт должен обеспечить большие расстояния охвата беспроводных сетей и более высокую скорость, вплоть до 540 Мбит/сек.

Однако, следует помнить, что неправильная настройка оборудования, поддерживающего даже самые современные технологии защиты, не обеспечит должный уровень безопасности вашей сети. В каждом стандарте есть дополнительные технологии и настройки для повышения уровня безопасности. Поэтому мы рекомендуем доверять настройку Wi-Fi оборудования только профессионалам.

Безопасность беспроводных сетей

Безопасности беспроводных сетей стоит уделять особое внимание. Ведь wi-fi это беспроводная сеть и притом с большим радиусом действия. Соответственно, злоумышленник может перехватывать информацию или же атаковать Вашу сеть, находясь на безопасном расстоянии. К счастью в настоящее время существуют множество различных способов защиты и при условии правильной настройки можно быть уверенным в обеспечении необходимого уровня безопасности.

WEP - Протокол шифрования, использующий довольно не стойкий алгоритм RC4 на статическом ключе. Существует 64-, 128-, 256- и 512-битное wep шифрование. Чем больше бит используется для хранения ключа, тем больше возможных комбинаций ключей, а соответственно более высокая стойкость сети к взлому. Часть wep ключа является статической (40 бит в случае 64-битного шифрования), а другая часть (24 бит) – динамичекая (вектор инициализации), то есть меняющаяся в процессе работы сети. Основной уязвимостью протокола wep является то, что вектора инициализации повторяются через некоторый промежуток времени и взломщику потребуется лишь собрать эти повторы и вычислить по ним статическую часть ключа. Для повышения уровня безопасности можно дополнительно к wep шифрованию использовать стандарт 802.1x или VPN.

WPA - Более стойкий протокол шифрования, чем wep, хотя используется тот же алгоритм RC4. Более высокий уровень безопасности достигается за счет использования протоколов TKIP и MIC.

Существует два вида WPA:

WPA2 - Усовершенствование протокола WPA. В отличие от WPA, используется более стойкий алгоритм шифрования AES. По аналогии с WPA, WPA2 также делится на два типа: WPA2-PSK и WPA2-802.1x.

802.1X - cтандарт безопасности, в который входят несколько протоколов:

VPN (Virtual Private Network) – Виртуальная частная сеть. Этот протокол изначально был создан для безопасного подключения клиентов к сети через общедоступные Интернет-каналы. Принцип работы VPN – создание так называемы безопасных «туннелей» от пользователя до узла доступа или сервера. Хотя VPN изначально был создан не для WI-Fi, его можно использовать в любом типе сетей. Для шифрования трафика в VPN чаще всего используется протокол IPSec. Он обеспечивает практически стопроцентную безопасность. Случаев взлома VPN на данный момент неизвестно. Мы рекомендуем использовать эту технологию для корпоративных сетей.

Дополнительные методы защиты

Фильтрация по MAC адресу.

MAC адрес – это уникальный идентификатор устройства (сетевого адаптера), «зашитый» в него производителем. На некотором оборудовании возможно задействовать данную функцию и разрешить доступ в сеть необходимым адресам. Это создаст дополнительную преграду взломщику, хотя не очень серьезную – MAC адрес можно подменить.

Нестабильно работающая беспроводная сеть приносит одни расстройства. Решить проблему помогут небольшие преобразования, которые способны увеличить дальность действия сети и мощность сигнала. Все больше современных устройств предлагает поддержку беспроводной связи. Беспроводной интернет для ноутбука, смартфона, планшета, телевизора — все это может быть организованно с помощью домашней сети Wi-Fi, поэтому она должна работать стабильно и быстро. Многие старые маршрутизаторы не способны это обеспечить по причине своих ограниченных возможностей. CHIP расскажет, как с помощью целенаправленных мер и оптимизированного оборудования «выжать» максимум из своей сети и добиться уверенного приема на расстоянии более 100 м. Выбор правильных мест для расположения устройств в нашем деле является пусть и очень важной, но далеко не единственной мерой.

Сначала найдите для своего беспроводного роутера оптимальную точку размещения в доме и позаботьтесь о том, чтобы все клиенты могли уверенно принимать сигнал, так как эффективность любого беспроводного соединения всегда будет соответствовать уровню самого слабого звена. Различные дополнительные устройства способны расширить границы сети беспроводным или проводным способом. Это особенно актуально, если в вашем жилище толстые стены или вам необходимо охватить несколько этажей. Из наших советов вы также узнаете, как в домашних условиях собрать для роутера антенну направленного действия, которая способна увеличить сферу распространения сети. Если данных мер окажется недостаточно и потребуется, например, охватить расположенный возле дома сад, мы воспользуемся радиорелейными антеннами. Их применение позволяет решить множество проблем, так как обычно сигнал беспроводной сети распространяется равномерно во все стороны и ослабевает пропорционально квадрату расстояния. Данные антенны собирают сигнал в пучок и излучают его в одном направлении, поэтому беспроводная сеть работает стабильно даже на приличной дистанции.

Поиск оптимального места установки

Первый шаг на пути к надежной беспроводной сети заключается в поиске правильных мест установки для всех компонентов и выборе неподверженного помехам канала.

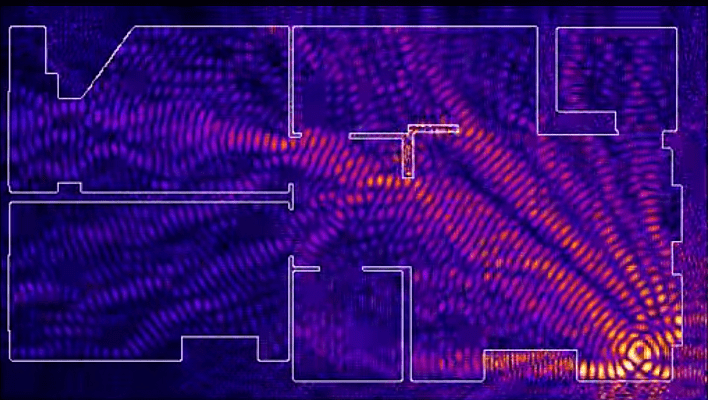

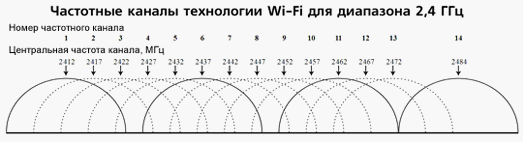

1 ВЫБОР СВОБОДНОГО КАНАЛА Посторонние радиосигналы являются для беспроводной сети фоновым шумом, с которым ей постоянно приходится бороться. Часто свою лепту вносят Wi-Fi-маршрутизаторы соседей. В этом случае достаточно просто выбрать канал (диапазон частот) с наименьшим количеством помех. Для этих целей хорошо подходит программа inSSIDer. На вкладке «2.4 GHz Channels» вы увидите, кто какой канал занимает. Выберите в настройках своего беспроводного роутера такой канал, на котором присутствует не слишком много помех. Если маршрутизатор и все устройства приема поддерживают диапазон частот 5 ГГц, переключитесь на него и проверьте качество соединения. На этой частоте меньше помех, но приходится мириться с не такой большой дальностью действия сигнала и худшей способностью проходить сквозь стены.

2 ЦЕНТРАЛЬНОЕ РАЗМЕЩЕНИЕ РОУТЕРА

Самым быстрым способом создания надежной беспроводной сети является подключение всех устройств к маршрутизатору напрямую, без посредников. Для этого роутер следует разместить по возможности в центре, где он будет окружен всеми клиентами, которые необходимо подключить. Ввиду того что на открытом пространстве сигнал практически не подвергается негативному воздействию, но сильно ослабевает, проходя через стены или мебель, установите маршрутизатор ближе к тем устройствам, которые размещены за стеной. Для наиболее эффективного излучения сигнала роутер должен стоять на возвышенном месте. Если выбрать низкую точку, то сигнал будет «заглушен» мебелью и другими препятствиями.

2 ЦЕНТРАЛЬНОЕ РАЗМЕЩЕНИЕ РОУТЕРА

Самым быстрым способом создания надежной беспроводной сети является подключение всех устройств к маршрутизатору напрямую, без посредников. Для этого роутер следует разместить по возможности в центре, где он будет окружен всеми клиентами, которые необходимо подключить. Ввиду того что на открытом пространстве сигнал практически не подвергается негативному воздействию, но сильно ослабевает, проходя через стены или мебель, установите маршрутизатор ближе к тем устройствам, которые размещены за стеной. Для наиболее эффективного излучения сигнала роутер должен стоять на возвышенном месте. Если выбрать низкую точку, то сигнал будет «заглушен» мебелью и другими препятствиями.

3 ТЕСТИРОВАНИЕ СЕТИ С ПОМОЩЬЮ «СЛАБОГО ЗВЕНА»

Результат всех проведенных мер по оптимизации рекомендуется проверить с помощью устройства, которое располагается дальше всех в доме или за несколькими стенами и имеет маленькую антенну. И в данном случае действует правило: чем выше расположена приемная антенна, тем эффективнее беспроводная связь с маршрутизатором.

3 ТЕСТИРОВАНИЕ СЕТИ С ПОМОЩЬЮ «СЛАБОГО ЗВЕНА»

Результат всех проведенных мер по оптимизации рекомендуется проверить с помощью устройства, которое располагается дальше всех в доме или за несколькими стенами и имеет маленькую антенну. И в данном случае действует правило: чем выше расположена приемная антенна, тем эффективнее беспроводная связь с маршрутизатором.

4 НАПРАВЛЕНИЕ АНТЕНН

Антенны излучают сигнал кругами, которые ориентированы в пространстве перпендикулярно оси антенн. На рисунке изображено оптимальное расположение, которое во многих квартирах позволит достичь хорошего покрытия. Поверните антенну таким образом, чтобы ее ось была перпендикулярна направлению к клиентскому устройству с наихудшим качеством приема. Если антенны встроены в роутер, попытайтесь повернуть или переместить устройство на несколько сантиметров в сторону, контролируя при этом результат, как описано в следующем шаге.

4 НАПРАВЛЕНИЕ АНТЕНН

Антенны излучают сигнал кругами, которые ориентированы в пространстве перпендикулярно оси антенн. На рисунке изображено оптимальное расположение, которое во многих квартирах позволит достичь хорошего покрытия. Поверните антенну таким образом, чтобы ее ось была перпендикулярна направлению к клиентскому устройству с наихудшим качеством приема. Если антенны встроены в роутер, попытайтесь повернуть или переместить устройство на несколько сантиметров в сторону, контролируя при этом результат, как описано в следующем шаге.

5 ОПТИМИЗАЦИЯ СОЕДИНЕНИЯ

Качество приема может кардинально измениться, если вы немного переместите или развернете роутер либо устройства приема. Даже небольшой поворот или сдвиг маршрутизатора, ноутбука или другого приемного устройства может существенно усилить либо снизить качество сигнала. Проверьте результат с помощьюпрограммы JPerf. Запустите ее на ПК-сервере, подключенном с помощью LAN-кабеля, и на беспроводном устройстве (ноутбуке), выступающем в качестве клиента, и замерьте скорость соединения после каждого изменения.

5 ОПТИМИЗАЦИЯ СОЕДИНЕНИЯ

Качество приема может кардинально измениться, если вы немного переместите или развернете роутер либо устройства приема. Даже небольшой поворот или сдвиг маршрутизатора, ноутбука или другого приемного устройства может существенно усилить либо снизить качество сигнала. Проверьте результат с помощьюпрограммы JPerf. Запустите ее на ПК-сервере, подключенном с помощью LAN-кабеля, и на беспроводном устройстве (ноутбуке), выступающем в качестве клиента, и замерьте скорость соединения после каждого изменения.

Беспроводные компьютерные сети - это технология, позволяющая создавать вычислительные сети, полностью соответствующие стандартам для обычных проводных сетей (например, Ethernet), без использования кабельной проводки. В качестве носителя информации в таких сетях выступают радиоволны СВЧ-диапазона.

Стандарт IEEE 802.11 определяет два режима работы сети - Ad-hoc и клиент-сервер. Режим Ad-hoc (иначе называемый называемый «точка-точка») - это простая сеть, в которой связь между станциями (клиентами) устанавливается напрямую, без использования специальной точки доступа. В режиме клиент-сервер беспроводная сеть состоит, как минимум, из одной точки доступа, подключенной к проводной сети, и некоторого набора беспроводных клиентских станций. Поскольку в большинстве сетей необходимо обеспечить доступ к файловым серверам, принтерам и другим устройствам, подключенным к проводной локальной сети, чаще всего используется режим клиент-сервер.

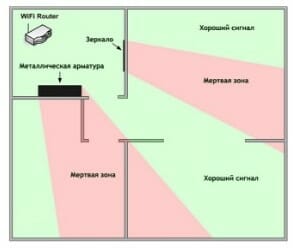

Без подключения дополнительной антенны устойчивая связь для оборудования IEEE 802.11b достигается в среднем на следующих расстояниях: открытое пространство - 500 м, комната, разделенная перегородками из неметаллического материала - 100 м, офис из нескольких комнат - 30 м. Следует иметь в виду, что через стены с большим содержанием металлической арматуры (в железобетонных зданиях таковыми являются несущие стены) радиоволны диапазона 2,4 ГГц иногда могут вообще не проходить, поэтому в комнатах, разделенных подобной стеной, придется ставить свои точки доступа.

Для соединения удаленных локальных сетей (или удаленных сегментов локальной сети) используется оборудование с направленными антеннами, что позволяет увеличить дальность связи до 20 км (а при использовании специальных усилителей и большой высоте размещения антенн - до 50 км). Причем в качестве подобного оборудования могут выступать и устройства Wi-Fi, нужно лишь добавить к ним специальные антенны (конечно, если это допускается конструкцией). В стандарте WiMAX точки доступа связываются между собой на другой частоте (10 – 66 ГГц, тогда как связь с клиентскими устройствами 1,5 – 11 ГГц).

Сравнительная таблица стандартов беспроводной связи

| Технология | Стандарт | Скорость | Дальность | Частоты |

| Wi-Fi | 802.11a | 54 Мбит/с | до 100 метров | 5,0 ГГц |

| Wi-Fi | 802.11b | 11 Мбит/с | до 100 метров | 2,4 ГГц |

| Wi-Fi | 802.11g | 108 Мбит/с | до 100 метров | 2,4 ГГц |

| Wi-Fi | 802.11n | 300 Мбит/с | до 100 метров | 2,5 или 5,0 ГГц |

| WiMax | 802.16d | 75 Мбит/с | 6-10 км | 1,5-11 ГГц |

| WiMax | 802.16e | 30 Мбит/с | 1-5 км | 2-6 ГГц |

| WiMax | 802.16m | 100 Мбит/с, до 1 Гбит/с | ||

| Bluetooth v. 1.1. | 802.15.1 | 1 Мбит/с | до 10 метров | 2,4 ГГц |

| Bluetooth v. 1.3. | 802.15.3 | от 11 до 55 Мбит/с | до 100 метров | 2,4 ГГц |

| UWB | 802.15.3a | 110-480 Мбит/с | до 10 метров | 7,5 ГГц |

| ZigBee | 802.15.4 | 20 до 250 Кбит/с | 1-100 м | 2,4 ГГц (16 каналов), 915 МГц (10 каналов), 868 МГц (один канал) |

| Инфракрасный порт | IrDa | 16 Мбит/с | 0.5 м, односторонняя связь - до 10 метров |

Wi-Fi (Wireless Fidelity - «беспроводная точность»)

Wi-Fi был создан в 1991 году NCR Corporation/AT&T (впоследствии - Lucent Technologies и Agere Systems), Нидерланды. Продукты, предназначавшиеся изначально для систем кассового обслуживания, были выведены на рынок под маркой WaveLAN и обеспечивали скорость передачи данных от 1 до 2 Мбит/с.

Установка Wireless LAN рекомендовалась там, где развёртывание кабельной системы было невозможно или экономически нецелесообразно, но технология оказалась настолько удобной, что стала широко применяться и существенно вытеснять проводные соединения. Скорость и надёжность работы повышалась, на данный момент последний из семейства стандартов Wi-Fi IEEE 802.11n был утверждён 11 сентября 2009 года. Теоретически сети стандарта 802.11n способны обеспечить скорость передачи данных до 480 Мбит/с.

Особенно широко Wi-Fi применяется в мобильных устройствах, (КПК, смартфоны, ноутбуки), т.к. применение этой технологии позволяет свободно подключаться к сети в любом месте зоны покрытия.

Принцип работы

Сеть строится по принципу точка доступа – клиенты. Стандарт предусматривает возможность и прямого соединения, но не все устройства поддерживают такой режим.

Точка доступа передаёт свой идентификатор сети (SSID) с помощью специальных сигнальных пакетов каждые 100 мс. Зная SSID сети, клиент может послать запрос на соединение.

В Wi-Fi сетях все пользовательские станции, которые хотят передать информацию через точку доступа (АР), соревнуются за «внимание» последней. Такой подход может вызвать ситуацию при которой связь для более удалённых станций будет постоянно обрываться в пользу более близких станций. Подобное положение вещей делает затруднительным использование таких сервисов как VoIP, которые очень сильно зависят от непрерывного соединения.

Возможно шифрование передаваемых пакетов WEP, WPA и WPA2. Не все устройства поддерживают новые алгоритмы, что снижает безопасность. Для конфиденциальной информации желательно дополнительное шифрование на сетевом уровне (VPN).

Преимущества Wi-Fi

Быстро и без существенных затрат позволяет развернуть сеть и так же быстро убрать, без проведения строительно-монтажных и прочих работ, в том числе вне помещений.

Позволяет иметь доступ к сети мобильным устройствам.

Wi-Fi-устройства широко распространены на рынке.

В отличие от сотовых телефонов, Wi-Fi оборудование может работать в разных странах по всему миру.

Недостатки Wi-Fi

Высокое по сравнению с другими стандартами потребление энергии, что уменьшает время жизни батарей и повышает температуру устройства.

Опасность перехвата пакетов и несанкционированного доступа. Шифрование WEP относительно легко взламывается, а более стойкие WPA и WPA2 поддерживаются не всеми устройствами.

Небольшая дальность. Типичный маршрутизатор Wi-Fi стандарта 802.11b или 802.11g имеет радиус действия 45 м в помещении и 450 м снаружи.

Зависимость от помех, атмосферных явлений, работы высокочастотного оборудования.

Перегрузка оборудования при передаче небольших пакетов данных из-за присоединения большого количества служебной информации.

Лицензионные и частотные ограничения в некоторых странах.

Коммерческий доступ к сервисам на основе Wi-Fi предоставляется в таких местах, как интернет-кафе, аэропорты и кафе по всему миру (обычно эти места называют Wi-Fi-кафе), однако их покрытие можно считать точечным по сравнению с сотовыми сетями. Проекты по покрытию городов сплошной зоной действия Wi-Fi скорее всего так и не будут завершены, вытесняемые более подходящей для этого технологией WiMax.

В настоящий момент непосредственное сравнение Wi-Fi и сотовых сетей нецелесообразно. Телефоны, использующие только Wi-Fi, имеют очень ограниченный радиус действия, поэтому развёртывание таких сетей обходится очень дорого. Тем не менее, развёртывание таких сетей может быть наилучшим решением для локального использования, например, в корпоративных сетях, промзонах, складской логистике и т.п. применений.

Пока коммерческие сервисы пытаются использовать существующие бизнес-модели для Wi-Fi, многие группы, сообщества, города, и частные лица строят свободные сети Wi-Fi, часто используя общее пиринговое соглашение для того, чтобы сети могли свободно взаимодействовать друг с другом.

Точки доступа Wi-Fi не требуют высокой квалификации в настройке и обслуживании, что делает их очень удобными прежде всего для SOHO-сегмента. Из широко представленных на рынке это самая простая и удобная в использовании технология локальных беспроводных сетей. При помощи направленных антенн можно использовать дешёвое Wi-Fi оборудование для соединения локальных сетей в сельской местности. Также возможно объединение в сеть общего доступа точек, принадлежащих различным людям и организациям, создание кампусных и домовых сетей.

Некоторые группы строят свои Wi-Fi-сети, полностью основанные на добровольной помощи и пожертвованиях.

Некоторые небольшие страны и муниципалитеты уже обеспечивают свободный доступ к хот-спотам Wi-Fi и доступ к Интернету через Wi-Fi по месту жительства для всех. Например, Королевство Тонга или Эстония, которые имеют большое количество свободных хот-спотов Wi-Fi по всей территории страны. В Париже OzoneParis предоставляет свободный доступ в Интернет неограниченно всем, кто способствует развитию Pervasive Network, предоставляя крышу своего дома для монтажа оборудования Wi-Fi. Unwire Jerusalem - это проект установки свободных точек доступа Wi-Fi в крупных торговых центрах Иерусалима. Многие университеты обеспечивают свободный доступ к Интернет через Wi-Fi для своих студентов.

Некоторые коммерческие организации предоставляют свободный доступ к Wi-Fi в целях привлечения клиентов. В СНГ бесплатный Wi-Fi доступ в Интернет предоставляет Макдональдс и система кинотеатров Каро-фильм. Некоторые организации предоставляют доступ только своим клиентам (например, печатая текущий ключ шифрования на кассовом чеке).

Слабый сигнал WiFi - актуальная проблема для жителей квартир, загородных домов и работников офисов. Мертвые зоны в сети WiFi свойственны как большим помещениям, так и малогабаритным квартирам, площадь которых теоретически способна покрыть даже бюджетная точка доступа.

Радиус действия WiFi роутера - характеристика, которую производители не могут однозначно указать на коробке: на дальность WiFi влияет множество факторов, которые зависят не только от технических спецификаций устройства.

В этом материале представлены 10 практических советов, которые помогут устранить физические причины плохого покрытия и оптимизировать радиус действия WiFi роутера, это легко сделать своими руками.

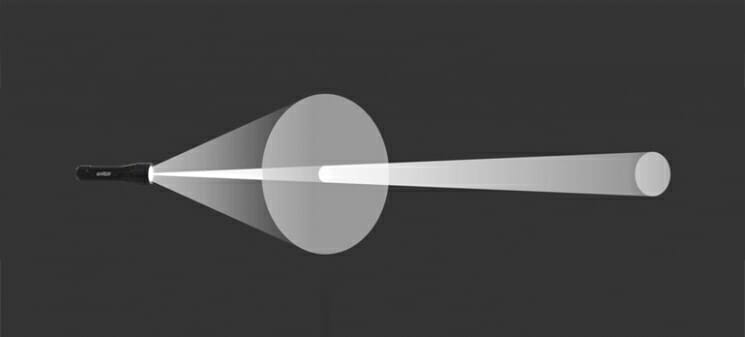

Излучение точки доступа в пространстве представляет собой не сферу, а тороидальное поле, напоминающее по форме бублик. Чтобы покрытие WiFi в пределах одного этажа было оптимальным, радиоволны должны распространяться в горизонтальной плоскости - параллельно полу. Для этого предусмотрена возможность наклона антенн.

Антенна - ось «бублика». От ее наклона зависит угол распространения сигнала.

При наклонном положении антенны относительно горизонта, часть излучения направляется вне помещения: под плоскостью «бублика» образуются мертвые зоны.

Вертикально установленная антенна излучает в горизонтальной плоскости: внутри помещения достигается максимальное покрытие.

На практике : Установить антенну вертикально — простейший способ оптимизировать зону покрытия WiFi внутри помещения.

Разместить роутер ближе к центру помещения

Очередная причина возникновения мертвых зон - неудачное расположение точки доступа. Антенна излучает радиоволны во всех направлениях. При этом интенсивность излучения максимальна вблизи маршрутизатора и уменьшается с приближением к краю зоны покрытия. Если установить точку доступа в центре дома, то сигнал распределится по комнатам эффективнее.

Роутер, установленный в углу, отдает часть мощности за пределы дома, а дальние комнаты оказываются на краю зоны покрытия.

Установка в центре дома позволяет добиться равномерного распределения сигнала во всех комнатах и минимизировать мертвые зоны.

На практике : Установка точки доступа в “центре” дома далеко не всегда осуществима из-за сложной планировки, отсутствия розеток в нужном месте или необходимости прокладывать кабель.

Обеспечить прямую видимость между роутером и клиентами

Частота сигнала WiFi — 2,4 ГГц. Это дециметровые радиоволны, которые плохо огибают препятствия и имеют низкую проникающую способность. Поэтому радиус действия и стабильность сигнала напрямую зависят от количества и структуры препятствий между точкой доступа и клиентами.

Проходя через стену или перекрытие, электромагнитная волна теряет часть энергии.

Величина ослабления сигнала зависит от материала, который преодолевают радиоволны.

*Эффективное расстояние - это величина, определяющая как изменяется радиус беспроводной сети в сравнении с открытым пространством при прохождении волной препятствия.

Пример расчета : Сигнал WiFi 802.11n распространяется в условиях прямой видимости на 400 метров. После преодоления некапитальной стены между комнатами сила сигнала снижается до величины 400 м * 15% = 60 м. Вторая такая же стена сделает сигнал еще слабее: 60 м * 15% = 9 м. Третья стена делает прием сигнала практически невозможным: 9 м * 15% = 1,35 м.

Такие расчеты помогут вычислить мертвые зоны, которые возникают из-за поглощения радиоволн стенами.

Следующая проблема на пути радиоволн: зеркала и металлические конструкции. В отличие от стен они не ослабляют, а отражают сигнал, рассеивая его в произвольных направлениях.

Зеркала и металлические конструкции отражают и рассеивают сигнал, образуя за собой мертвые зоны.

Если переместить элементы интерьера, отражающие сигнал, удастся устранить мертвые зоны.

На практике : Крайне редко удается достичь идеальных условий, когда все гаджеты находятся на прямой видимости с роутером. Поэтому в условиях реального жилища над устранением каждой мертвой зоной придется работать отдельно:

- выяснить что мешает сигналу (поглощение или отражение);

- продумать куда переместить роутер (или предмет интерьера).

Разместить роутер подальше от источников помех

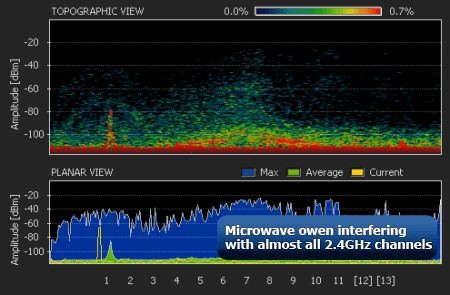

Диапазон 2,4 ГГц не требует лицензирования и поэтому используется для работы бытовых радиостандартов: WiFi и Bluetooth. Несмотря на малую пропускную способность, Bluetooth все же способен создать помехи маршрутизатору.

Зеленые области - поток от WiFi роутера. Красные точки - данные Bluetooth. Соседство двух радиостандартов в одном диапазоне вызывает помехи, снижающие радиус действия беспроводной сети.

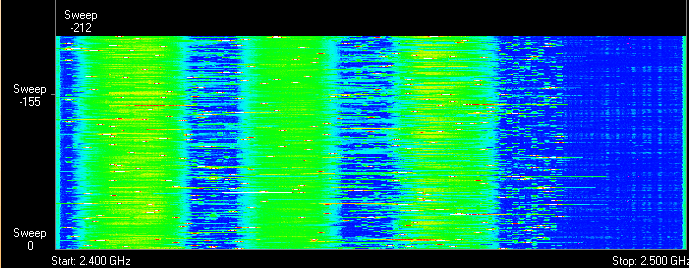

В этом же частотном диапазоне излучает магнетрон микроволновой печи. Интенсивность излучения этого устройства велика настолько, что даже сквозь защитный экран печи излучение магнетрона способно “засветить” радиолуч WiFi роутера.

Излучение магнетрона СВЧ-печи вызывает интерференционные помехи почти на всех каналах WiFi.

На практике :

- При использовании вблизи роутера Bluetooth-аксессуаров, включаем в настройках последних параметр AFH.

- Микроволновка - мощный источник помех, но она используется не так часто. Поэтому, если нет возможности переместить роутер, то просто во время приготовления завтрака не получится позвонить по скайпу.

Отключить поддержку режимов 802.11 B/G

В диапазоне 2,4 ГГц работают WiFi устройства трёх спецификаций: 802.11 b/g/n. N является новейшим стандартом и обеспечивает большую скорость и дальность по сравнению с B и G.

Спецификация 802.11n (2,4 ГГц) предусматривает большую дальность, чем устаревшие стандарты B и G.

Роутеры 802.11n поддерживают предыдущие стандарты WiFi, но механика обратной совместимости такова, что при появлении в зоне действия N-роутера B/G-устройства, - например, старый телефон или маршрутизатор соседа - вся сеть переводится в режим B/G. Физически происходит смена алгоритма модуляции, что приводит к падению скорости и радиуса действия роутера.

На практике : Перевод маршрутизатора в режим “чистого 802.11n” однозначно скажется положительно на качестве покрытия и пропускной способности беспроводной сети.

Однако девайсы B/G при этом не смогут подключиться по WiFi. Если это ноутбук или телевизор, их можно легко соединить с роутером через Ethernet.

Выбрать оптимальный WiFi канал в настройках

Почти в каждой квартире сегодня есть WiFi роутер, поэтому плотность сетей в городе очень велика. Сигналы соседних точек доступа накладываются друг на друга, отнимая энергию у радиотракта и сильно снижая его эффективность.

Соседние сети, работающие на одной частоте, создают взаимные интерференционные помехи, подобно кругам на воде.

Беспроводные сети работают в пределах диапазона на разных каналах. Таких каналов 13 (в России) и роутер переключается между ними автоматически.

Чтобы минимизировать интерференцию, нужно понять на каких каналах работают соседние сети и переключиться на менее загруженный.

Подробная инструкция по настройке канала представлена .

На практике : Выбор наименее загруженного канала - эффективный способ расширить зону покрытия, актуальный для жильцов многоквартирного дома.

Но в некоторых случаях в эфире присутствует сетей настолько много, что ни один канал не даёт ощутимого прироста скорости и дальности WiFi. Тогда имеет смысл обратиться к способу № 2 и разместить роутер подальше от стен, граничащих с соседними квартирами. Если и это не принесет результата, то стоит задуматься о переходе в диапазон 5 ГГц (способ № 10).

Отрегулировать мощность передатчика роутера

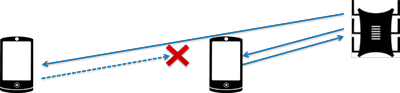

Мощность передатчика определяет энергетику радиотракта и напрямую влияет на радиус действия точки доступа: чем более мощный луч, тем дальше он бьет. Но этот принцип бесполезен в случае всенаправленных антенн бытовых роутеров: в беспроводной передаче происходит двусторонний обмен данными и не только клиенты должны “услышать” роутер, но и наоборот.

Асимметрия: роутер “дотягивается” до мобильного устройства в дальней комнате, но не получает от него ответ из-за малой мощности WiFi-модуля смартфона. Соединение не устанавливается.

На практике : Рекомендуемое значение мощности передатчика — 75%. Повышать ее следует только в крайних случаях: выкрученная на 100% мощность не только не улучшает качество сигнала в дальних комнатах, но даже ухудшает стабильность приема вблизи роутера, т. к. его мощный радиопоток “забивает” слабый ответный сигнал от смартфона.

Заменить штатную антенну на более мощную

Большинство роутеров оснащены штатными антеннами с коэффициентом усиления 2 — 3 dBi. Антенна — пассивный элемент радиосистемы и не способна увеличить мощность потока. Однако повышение коэффициента усиления позволяет перефокусировать радиосигнал за счет изменения диаграммы направленности.

Чем больше коэффициент усиления антенны, тем дальше распространяется радиосигнал. При этом более узкий поток становится похож не на “бублик”, а на плоский диск.

На рынке представлен большой выбор антенн для роутеров с универсальным коннектором SMA.

На практике : Использование антенны с большим усилением — эффективный способ расширить зону покрытия, т. к. одновременно с усилением сигнала увеличивается чувствительность антенны, а значит роутер начинает “слышать” удаленные устройства. Но вследствие сужения радиолуча от антенны, возникают мертвые зоны вблизи пола и потолка.

Использовать повторители сигнала

В помещениях со сложной планировкой и многоэтажных домах эффективно использование репитеров — устройств, повторяющих сигнал основного маршрутизатора.

Простейшее решение — использовать в качестве повторителя старый роутер. Минус такой схемы — вдвое меньшая пропускная способность дочерней сети, т. к. наряду с клиентскими данными WDS-точка доступа агрегирует восходящий поток от вышестоящего маршрутизатора.

Подробная инструкция по настройке моста WDS представлена .

Специализированные повторители лишены проблемы урезания пропускной способности и оснащены дополнительным функционалом. Например, некоторые модели репитеров Asus поддерживают функцию роуминга.

На практике : Какой бы сложной ни была планировка — репитеры помогут развернуть WiFi сеть. Но любой повторитель — источник интерференционных помех. При свободном эфире репитеры хорошо справляются со своей задачей, но при высокой плотности соседних сетей использование ретранслирующего оборудования в диапазоне 2,4 ГГц нецелесообразно.

Использовать диапазон 5 ГГц

Бюджетные WiFi-устройства работают на частоте 2,4 ГГц, поэтому диапазон 5 ГГц относительно свободен и в нем мало помех.

5 ГГц — перспективный диапазон. Работает с гигабитными потоками и обладает повышенной емкостью по сравнению с 2,4 ГГц.

На практике : “Переезд” на новую частоту — радикальный вариант, требующий покупки дорогостоящего двухдиапазонного роутера и накладывающий ограничения на клиентские устройства: в диапазоне 5 ГГц работают только новейшие модели гаджетов.

Проблема с качеством WiFi сигнала не всегда связана с фактическим радиусом действия точки доступа, и ее решение в общих чертах сводится к двум сценариям:

- В загородном доме чаще всего требуется в условиях свободного эфира покрыть площадь, превышающую эффективный радиус действия роутера.

- Для городской квартиры дальности роутера обычно достаточно, а основная трудность состоит в устранении мертвых зон и интерференционных помех.

Представленные в этом материале способы помогут выявить причины плохого приема и оптимизировать беспроводную сеть, не прибегая к замене роутера или услугам платных специалистов.

Нашли опечатку? Выделите текст и нажмите Ctrl + Enter

- Tutorial

С практической точки зрения было бы удобно управлять Wi-Fi сетями, выдавая пароль каждому пользователю. Это облегчает задачу с доступом к вашей беспроводной сети. Используя так называемую WPA2 PSK авторизацию, чтобы предотвратить доступ случайному пользователю, нужно менять ключ, а также заново проходить процесс авторизации на каждом отдельном Wi-Fi устройстве. Кроме того, если вы имеете несколько точек доступа, ключ нужно менять на всех из них. А если Вам надо скрыть пароль от кого-нибудь, придется раздать всем сотрудникам новый.

Представим ситуацию - к вам в офис зашел кто-то посторонний (клиент, контрагент?), и нужно дать ему доступ в интернет. Вместо того, чтобы давать ему WPA2 - ключ, можно сделать для него отдельный аккаунт, который потом, после его ухода, можно удалить заблокировать. Это даст вам гибкость в управлении учетками, а пользователи будут очень довольны.

Мы сделаем удобную схему, применяемую в корпоративных сетях, но полностью из подручных средств с минимальными финансовыми и аппаратными вложениями. Ее одобрит служба безопасности и руководство.

Немного теории

Когда-то давно инженерами IEEE был придуман стандарт 802.1x. Этот стандарт отвечает за возможность авторизации пользователя сразу при подключении к среде передачи данных. Иными словами, если для соединения, например, PPPoE, вы подключаетесь к среде(коммутатору), и уже можете осуществлять передачу данных, авторизация нужна для выхода в интернет. В случае же 802.1x вы не сможете делать ничего, пока не авторизуетесь. Само конечное устройство вас не допустит. Аналогичная ситуация с Wi-Fi точками доступа. Решение же о допуске вас принимается на внешнем сервере авторизации. Это может быть RADIUS, TACACS, TACACS+ и т.д.Терминология

Вообще авторизация пользователя на точке может быть следующих видов:- Open - доступна всем

- WEP - старое шифрование. Уже у всех плешь проедена о том, что его ненадо использовать вообще

- WPA - Используется TKIP в качестве протокола шифрования

- WPA2 - Используется шифрование AES

А теперь рассмотрим варианты того, как точка доступа узнает сама, можно ли предоставлять пользователю доступ к сети или нет:

- WPA-PSK, WPA2-PSK - ключ к доступу находится в самой точке.

- WPA-EAP, WPA2-EAP - ключ к доступу сверяется с некоторой удаленной базой данных на стороннем сервере

Также существует довольно большое количество способов соедининея конечного устройства к серверу авторизации (PEAP, TLS, TTLS...). Я не буду их здесь описывать.

Общая схема сети

Для наглядного понимания приведем общую схему работы нашей будущей схемы:Если словами, то клиенту, при подключении к Wi-Fi - точке предлагается ввести логин и пароль. Получив логин и пароль Wi-Fi точка передает эти данные RADIUS-серверу, на что сервер отвечает, что можно делать с этим клиентом. В зависимости от ответа, точка решает, дать ему доступ, урезать скорость или что-то еще.

За авторизацию пользователей будет отвечать наш сервер с установленным freeradius. Freeradius является реализацией протокола RADIUS , который в свою очередь является реализацией общего протокола AAA. AAA - это набор средств для осуществления следующих действий:

Authentication - проверяет допустимость логина и пароля.

Authorization - проверяет наличие прав на выполнение некоторых действий.

Accounting - учитывает ваши дейсвия в системе.

Сам протокол передает имя пользователя, список атрибутов и их значений для него. То есть, например, атрибут Auth-Type:= Reject - отклонить этого клиента, а Client-Password == «password» - сравнить атрибут в запросе со значением password.

Вообще говоря, база аккаунтов и прав для них не обязательно должна храниться на RADIUS-сервере, да и базой может быть что угодно - никсовые пользователи, пользователи домена Windows… да хоть текстовый файлик. Но в нашем случае все будет в одном месте.

Базовая настройка

В этой статье нас будут интересовать в первую очередь WPA2-EAP/TLS способ авторизации.Практически все современные точки доступа Wi-Fi стоимостью больше 3 тыс. рублей поддерживают нужную нам технологию. Клиентские устройства поддерживают и подавно.

В статье я буду использовать следующее оборудование и програмное обеспечение:

- Точка доступа Ubiquiti NanoStation M2

- Сервер Gentoo и Freeradius

- Клиентское оборудование с установленным програмным обеспечением Windows 7, Android, iOS

Настройка точки доступа

Главное, чтоб точка поддерживала нужный способ аутентификации. Оно может называться по разному в разных устройствах: WPA-EAP, WPA2 Enterprise и т.д. Во всяком случае выбираем аутентификацию, устанавливаем IP-адрес и порт RADIUS-сервера и ключ, который мы вводили в clients.conf при настройке Freeradius.Приведу картинку с настроенной точки Ubiquiti. Помечено галкой то, что нужно менять.

RADIUS-сервер

Зайдем на наш компьютер с Linux и установим RADIUS-сервер. Я брал freeradius, и ставил я его на gentoo. К моему удивлению, в рунете нет материалов, относящихся к настройке Freeradius 2 для наших целей. Все статьи довольно стары, относятся к старым версиям этого програмного обеспечения.root@localhost ~ # emerge -v freeradius

Все:) RADIUS-сервер уже может работать:) Вы можете проверить это так:

Это debug-mode. Вся информация вываливается на консоль. Приступем к его настройке.

Как это водится в Linux, настройка выполняется через конфигурационные файлы. Конфигурационные файлы хранятся в /etc/raddb. Сделаем подготовительные действия - скопируем исходные конфиги, почистим конфигурация от всякого мусора.

root@localhost ~ # cp -r /etc/raddb /etc/raddb.olg root@localhost ~ # find /etc/raddb -type f -exec file {} \; | grep "text" | cut -d":" -f1 | xargs sed -i "/^ *\t* *#/d;/^$/d"

Далее добавим клиента - точку доступа. Добавляем в файлик /etc/raddb/clients следующие строки:

root@localhost ~ # cat /etc/raddb/clients.conf | sed "/client test-wifi/,/}/!d" client test-wifi { ipaddr = 192.168.0.1 #IP адрес точки, которая будет обращаться к радиусу secret = secret_key #Секретный ключик. Такой же надо будет поставить на Wi-Fi точке. require_message_authenticator = no #Лучше так, с каким-то D-Linkом у меня не получилось иначе }

Далее добавляем домен для пользователей. Сделаем дефолтовый.

root@localhost ~ # cat /etc/raddb/proxy.conf | sed "/realm DEFAULT/, /^}/!d" realm DEFAULT { type = radius authhost = LOCAL acchost = LOCAL }

Домены в RADIUS

Здесь надо заметить, что можно делить пользователей по доменам. А именно, в формате имени пользователя может указываться домен(например user@radius). DEFAULT означает любой неопределенный домен. NULL - без домена. В зависимости от домена(можно сказать префикса в имени пользователя) можно осуществлять различные действия, как то отдать право аутентифицировать другому хосту, отделять ли имя от домена во время проверки логина и т.д.

И, наконец, добавляем пользователей в файл /etc/raddb/users:

root@localhost ~ # cat /etc/raddb/users | sed "10,$!d" user1 Cleartext-Password:= "password1" user2 Cleartext-Password:= "password2" user3 Cleartext-Password:= "password3"

Ух, можно стартовать!

root@localhost ~ # radiusd -fX

Наш сервер запущен и ждет подключений!

Настройка клиентов

Пробежимся по настройке основных пользовательских устройств. У наших сотрудников есть клиенты, работающие на Android, iOS и Windows 7. Оговоримся сразу: так как мы используем самосозданные сертификаты, то нам нужно несколько раз вносить всевозможные исключения и подтверждать действия. Если бы мы пользовали купленные сертификаты, возможно, все было бы проще.Всех проще дело обстоит на iOS-устройствах. Вводим логин и пароль, нажимаем «Принять сертификат», и вперед.

Скриншот с IOS

Чуть сложнее выглядит, но на практике все тоже просто на Android. Там немного больше полей для ввода.

Скриншот с Android

Ну и на Windows 7 приедтся немного понастраивать. Осуществим следующие шаги:

Идем в центр беспроводных подключений.

- Устанавливаем необходимые параметры в свойствах Вашего беспроводного подключения

- Устанавливаем необходимые параметры в расширенных настройках EAP

- Устанавливаем необходимые параметры в расширенных настройках Дополнительных параметрах

- Подключаемся в панели задач к Wi-Fi сети и вводим логин-пароль, наслаждаемся доступом к Wi-Fi

Скриншоты Windows

Шаг 1

Шаг 2

Шаг 3

Шаг 4

Шаг 5

Собственный мини-биллинг

Теперь осталась одна проблема - если вы захотите добавить-удалить нового пользователя, то вам придется изменить users и перезапустить radius. Чтобы этого избежать подключим базу данных и сделать свой собственный мини-биллинг для пользователей. Используя БД, вы всегда сможете набросать простенький скрипт для добавления, блокировки, изменения пароля пользователя. И все это произойдет без останова всей системы.Для себя я использовал Postgres, вы же можете выбрать по своему усмотрению. Я привожу базовую настройку Postgres, не углубляясь в различные права доступа, пароли и прочие хитрости и удобства.

Для начала создаем саму базу данных:

Root@localhost ~ # psql -U postgres radius_wifi=> create user radius_wifi with password 1111; radius_wifi=> create database radius_wifi with owner=radius_wifi; radius_wifi=> \q

Далее надо создать нужные таблицы. Вообще с Freeradius идет документация по схемам таблиц для различных баз данных, правда в различных дистрибутивах находятся они в разных местах. У меня лично это лежит в /etc/raddb/sql/postgresql/schema.sql. Просто вставьте эти строки в psql, либо просто запустите

Root@localhost ~ # cat /etc/raddb/sql/postgresql/schema.sql | psql -U radius_wifi radius_wifi

На всякий случай добавлю сюда схему для Postgres:

Схема для Postgres

root@localhost ~ # cat /etc/raddb/sql/postgresql/schema.sql | sed "/^--/d;/\/\*/d;/\*/d;/^$/d;"

CREATE TABLE radacct (RadAcctId BIGSERIAL PRIMARY KEY,

AcctSessionId VARCHAR(64) NOT NULL,

AcctUniqueId VARCHAR(32) NOT NULL UNIQUE,

UserName VARCHAR(253),

GroupName VARCHAR(253),

Realm VARCHAR(64),

NASIPAddress INET NOT NULL,

NASPortId VARCHAR(15),

NASPortType VARCHAR(32),

AcctStartTime TIMESTAMP with time zone,

AcctStopTime TIMESTAMP with time zone,

AcctSessionTime BIGINT,

AcctAuthentic VARCHAR(32),

ConnectInfo_start VARCHAR(50),

ConnectInfo_stop VARCHAR(50),

AcctInputOctets BIGINT,

AcctOutputOctets BIGINT,

CalledStationId VARCHAR(50),

CallingStationId VARCHAR(50),

AcctTerminateCause VARCHAR(32),

ServiceType VARCHAR(32),

XAscendSessionSvrKey VARCHAR(10),

FramedProtocol VARCHAR(32),

FramedIPAddress INET,

AcctStartDelay INTEGER,

AcctStopDelay INTEGER);

CREATE INDEX radacct_active_user_idx ON radacct (UserName, NASIPAddress, AcctSessionId) WHERE AcctStopTime IS NULL;

CREATE INDEX radacct_start_user_idx ON radacct (AcctStartTime, UserName);

CREATE TABLE radcheck (id SERIAL PRIMARY KEY,

UserName VARCHAR(64) NOT NULL DEFAULT "",

Attribute VARCHAR(64) NOT NULL DEFAULT "",

op CHAR(2) NOT NULL DEFAULT "==",

Value VARCHAR(253) NOT NULL DEFAULT "");

create index radcheck_UserName on radcheck (UserName,Attribute);

CREATE TABLE radgroupcheck (id SERIAL PRIMARY KEY,

GroupName VARCHAR(64) NOT NULL DEFAULT "",

Attribute VARCHAR(64) NOT NULL DEFAULT "",

op CHAR(2) NOT NULL DEFAULT "==",

Value VARCHAR(253) NOT NULL DEFAULT "");

create index radgroupcheck_GroupName on radgroupcheck (GroupName,Attribute);

CREATE TABLE radgroupreply (id SERIAL PRIMARY KEY,

GroupName VARCHAR(64) NOT NULL DEFAULT "",

Attribute VARCHAR(64) NOT NULL DEFAULT "",

op CHAR(2) NOT NULL DEFAULT "=",

Value VARCHAR(253) NOT NULL DEFAULT "");

create index radgroupreply_GroupName on radgroupreply (GroupName,Attribute);

CREATE TABLE radreply (id SERIAL PRIMARY KEY,

UserName VARCHAR(64) NOT NULL DEFAULT "",

Attribute VARCHAR(64) NOT NULL DEFAULT "",

op CHAR(2) NOT NULL DEFAULT "=",

Value VARCHAR(253) NOT NULL DEFAULT "");

create index radreply_UserName on radreply (UserName,Attribute);

CREATE TABLE radusergroup (UserName VARCHAR(64) NOT NULL DEFAULT "",

GroupName VARCHAR(64) NOT NULL DEFAULT "",

priority INTEGER NOT NULL DEFAULT 0);

create index radusergroup_UserName on radusergroup (UserName);

CREATE TABLE radpostauth (id BIGSERIAL PRIMARY KEY,

username VARCHAR(253) NOT NULL,

pass VARCHAR(128),

reply VARCHAR(32),

CalledStationId VARCHAR(50),

CallingStationId VARCHAR(50),

authdate TIMESTAMP with time zone NOT NULL default "now()");

Отлично, база подготовлена. Теперь законфигурим Freeradius.

Добавьте, если ее там нет, в /etc/raddb/radiusd.conf строку

$INCLUDE sql.conf

Теперь отредактируйте /etc/raddb/sql.conf под вашу реальность. У меня он выглядит так:

Мой sql.conf

root@localhost ~ # cat /etc/raddb/sql.conf

sql {

database = "postgresql"

driver = "rlm_sql_${database}"

server = "localhost"

login = "radius_wifi"

password = "1111"

radius_db = "radius_wifi"

acct_table1 = "radacct"

acct_table2 = "radacct"

postauth_table = "radpostauth"

authcheck_table = "radcheck"

authreply_table = "radreply"

groupcheck_table = "radgroupcheck"

groupreply_table = "radgroupreply"

usergroup_table = "radusergroup"

deletestalesessions = yes

sqltrace = no

sqltracefile = ${logdir}/sqltrace.sql

num_sql_socks = 5

connect_failure_retry_delay = 60

lifetime = 0

max_queries = 0

nas_table = "nas"

$INCLUDE sql/${database}/dialup.conf

}

Добавим несколько новых пользователей test1, test2, test3, и… заблокируем test3

Root@localhost ~ # psql -U postgres radius_wifi=> insert into radcheck (username, attribute, op, value) values ("test1", "Cleartext-Password", ":=", "1111"); radius_wifi=> insert into radcheck (username, attribute, op, value) values ("test2", "Cleartext-Password", ":=", "1111"); radius_wifi=> insert into radcheck (username, attribute, op, value) values ("test3", "Cleartext-Password", ":=", "1111"); radius_wifi=> insert into radcheck (username, attribute, op, value) values ("test3", "Auth-Type", ":=", "Reject");

Ну, перезапускаем freeradius и пробуем подключиться. Должно все работать!

Конечно биллинг получился ущербный - у нас нигде не хранится информации по аккаунтингу(учету действий пользователя), но и нам здесь этого не надо. Чтобы вести аккаунтинг, необходимы еще и Wi-Fi точки подорооже, чем 3 тыс. рублей. Но уже и так мы с легкостью управлять пользователями.

radius